안녕하세요 🙋🙋♀️🙋🙋♀️🙋

정말 오래간만의 포스팅입니다.

보통 연말에 이렇게 까지 바쁘진 않았는데, 2021년 이번 년도는 여러가지 일이 많았네요😁

이번 포스팅에서는 AWS 계정이 여러개일때, 어떻게 관리해야 할지에 대해 정리했습니다.

실제로, 프로젝트별로 AWS 계정을 별도로 분리해서 사용하는 경우가 많죠.

만약 프로젝트가 10개고, 각각 AWS계정이 따로라면... 한번의 점검을 위해 10번 재 로그인 해야하는 불상사가 발생할수도 있겠죠!😩

하지만 우리의 AWS에는 Switch Role 이라는 매우 좋은 기능이 있습니다.

진짜 계정은 10개 이상인데, Switch Role을 할 수 없다면 매번, 재 로그인을 해야했을거에요... 매우 끔찍하네요.

그리고 Switch Role을 쉽게 할 수 있도록 나온 툴을 소개 하려고 합니다.

AWS Extend Switch Roles 인데요, 진짜 존재에 감사해요...❤️

이제 한번 설정해보도록 할까요?!?!

● 개념도

우리는 역할 전환을 통해, 여러 계정에 접속할 수 있습니다.

관리해야하는 계정이 여러개인 경우, 재 로그인할 필요 없이 역할 전환으로 계정간 이동이 가능합니다.

● 작업순서

1) 로그인 계정 준비

로그인 만을 위한 계정을 따로 생성하거나, 관리하는 계정중 하나를 선택하여 사용하실 수 있습니다. (개인적으로 로그인 전용 계정 따로 만드는걸 추천합니다!)

먼저 로그인전용 계정에서 IAM 사용자를 생성합니다.

이때, 사용자는 한 사람 당 하나를 제공하여, 사람마다 각각 로그인 계정이 다르도록 합니다.

그리고 로그인 전용 계정의 12자리 "계정ID"를 기록해놓습니다.

2) A계정, B계정, B계정에서 Role 생성

이 단계는 모든 관리하려는 계정(A, B, C계정)에서 동일하게 적용됩니다.

저는 A계정만 설명 드리며, 관리하는 각 계정에 동일하게 설정해주시면 됩니다.

A 계정에 로그인 하고 IAM 콘솔 접속 후 역할을 생성합니다.

다른 AWS계정을 선택하고 로그인 전용 계정의 12자리 계정 ID를 입력합니다.

MFA필요를 옵션을 클릭합니다.

※ MFA필요 옵션을 활성화 한 경우, 1번 단계에서 발급한 사용자 계정으로 로그인 시 MFA를 반드시 설정해야 합니다.

다음을 눌러 권한을 추가합니다.

역할 이름을 넣고 역할만들기를 클릭합니다.

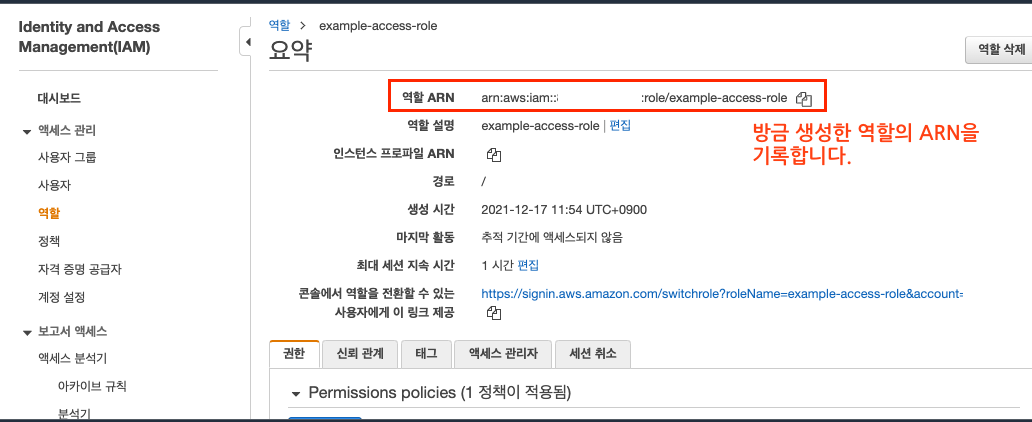

역할을 생성한 후 역할 ARN을 복사합니다.

3) AWS Extend Switch Roles 에 컨피그 등록

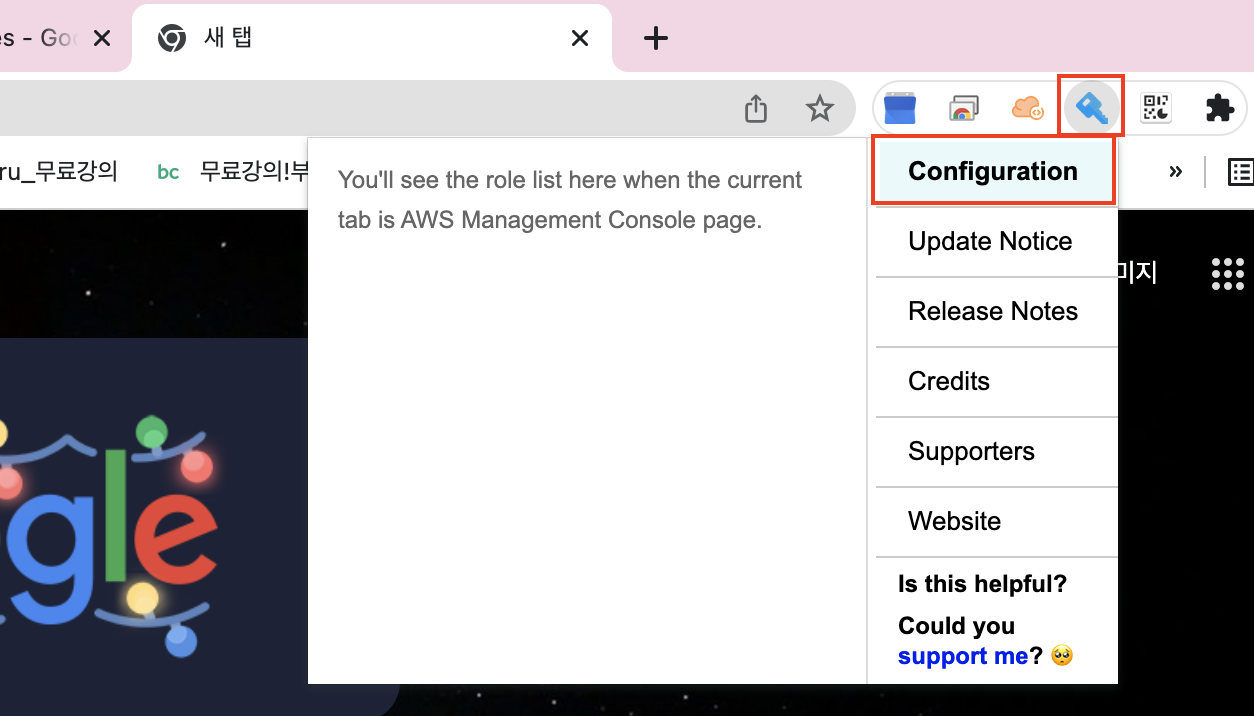

크롬 AWS Extend Switch Roles을 설치하고, Configureation을 수정합니다.

* 설치링크: https://chrome.google.com/webstore/detail/aws-extend-switch-roles/jpmkfafbacpgapdghgdpembnojdlgkdl

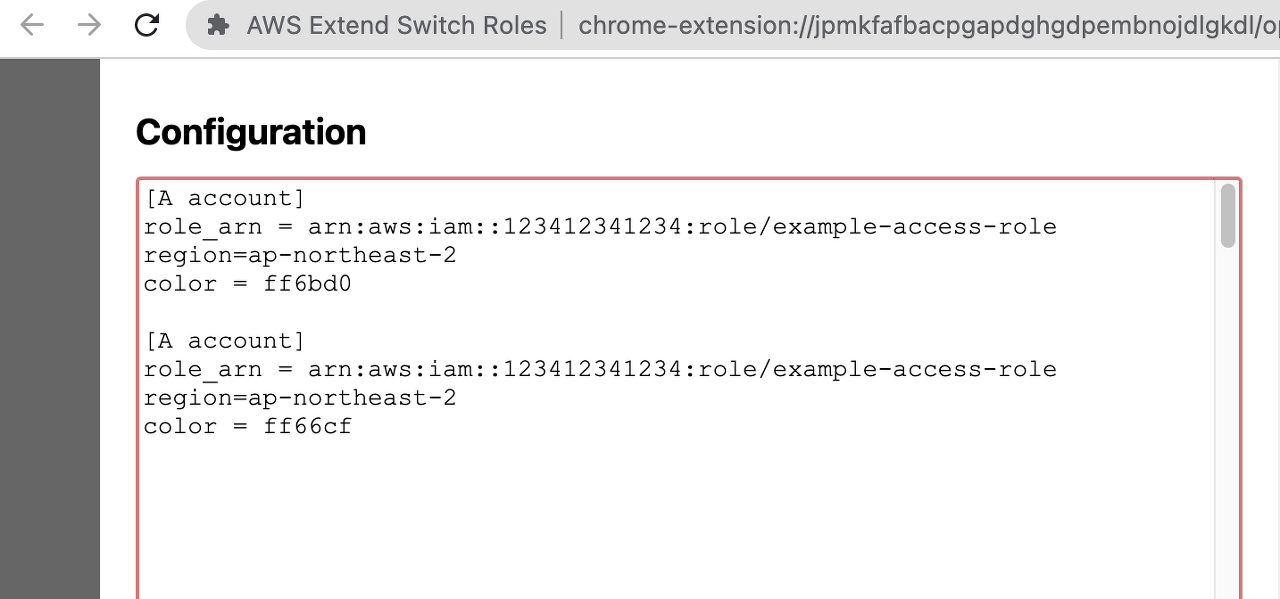

congifuration에 아래와 같이내용을 추가합니다.

[A account]

role_arn = arn:aws:iam::123412341234:role/example-access-role. << 위에서 복사한 ARN을 붙여넣습니다.

region=ap-northeast-2

color = ff66cf

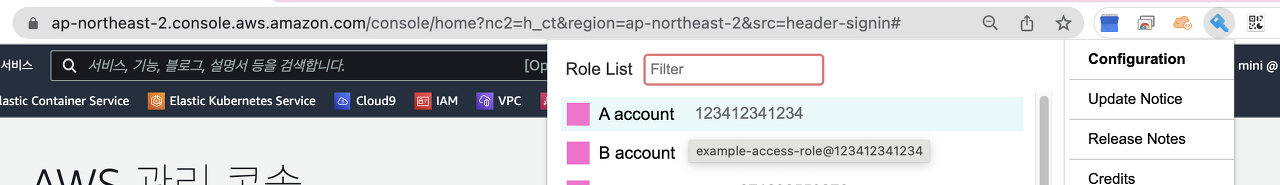

4) 로그인 및 역할 전환 테스트

1 단계에서 생성한 계정으로 로그인 후 역할 전환이 잘 되는지 확인합니다.

* 주의사항: 1 단계에서 생성한 계정에 MFA를 반드시 설정하여야 합니다.

MFA를 설정 후 재 로그인 후부터 정상적으로 사용이 가능합니다.